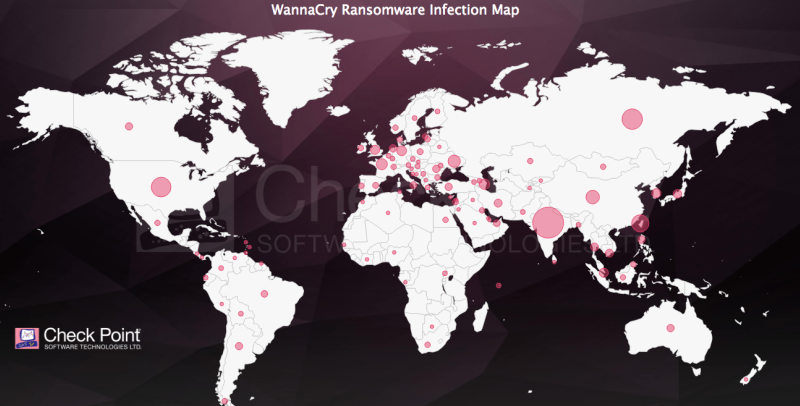

La semana pasada una parte importante de la sociedad comenzó a ser consciente de la importancia de la ciberseguridad, especialmente esto ocurrió en las empresas, que vieron cómo se producía un ataque masivo a sus sistemas informáticos, lo cual les podía producir grandes problemas a nivel de gestión y económicos. Así fue como el 12 de mayo el ransomware WannaCry atacó a miles de empresas de todo el mundo y cómo la seguridad informática ha tomado un protagonismo que merecía haber tenido desde hace tiempo.

Veamos a continuación en qué ha consistido este ataque, lo cual nos va a servir para explicar en qué consisten los distintos elementos relacionados con la ciberseguridad que han tomado parte en este caso.

WannaCry, también llamado como WanaCrypt0r 2.0, es un software malicioso o malware de tipo ransomware. Cuando hablamos de ransomware nos estamos refiriendo a un programa informático, cuya principal misión es secuestrar la información de un ordenador, utilizando métodos criptográficos para cifrar los archivos, para posteriormente pedir un rescate a la persona o empresa propietaria de ese ordenador, si quiere recuperar el acceso a esa información. Habitualmente los archivos que cifra un ransomware tienen extensiones como .docx, .jpg, .png, pero en algunos casos se cifra gran parte del disco duro de la víctima, impidiendo el inicio completo del sistema operativo.

Por lo tanto ya sabemos que WannaCry es específicamente un malware ransomware y aquí vale la pena entender bien en qué consiste esto de los malware. Los malware también son denominados como badware, código maligno, software malicioso, software dañino o software malintencionado y consiste en un tipo de software que tiene como objetivo infiltrarse o dañar un ordenador o sistema de información, sin el consentimiento de su propietario. El término malware es muy utilizado por profesionales de la informática para referirse a una variedad de software hostil, intrusivo o molesto. Existen dos tipos de malware: el malware infeccioso, que son los virus y gusanos, y el malware oculto, que son los backdoor o puerta trasera, drive-by downloads, rootkits y troyanos.

Continuando con la explicación, debemos saber que WannaCry utilizó un tipo de ataque denominado zero day exploit, el cual se dirige contra una aplicación o sistema informático, con el objetivo de ejecutar un código malicioso, al aprovechar una de vulnerabilidad que tiene dicha aplicación o sistema, lo cual es desconocido por los usuarios y por el fabricante del producto. Las vulnerabilidades, también denominadas como agujeros de seguridad, son puntos débiles que tiene un software, lo cual permite que un atacante comprometa la integridad, disponibilidad o confidencialidad del mismo, llegando a permitir que se ejecute un código arbitrario en el sistema comprometido. Se trata de una debilidad que puede aparecer en cualquiera de los elementos de un ordenador, tanto en el hardware, el sistema operativo y el software.

WannaCry aprovecha una vulnerabilidad de los sistemas informáticos Windows de Microsoft denominada como SMB y que forma parte de la familia de vulnerabilidades MS17-010, en la implementación del protocolo Server Message Block, con opciones de ejecución de código remoto a través de SAMBA, el sistema de archivos compartidos de Windows. Esta vulnerabilidad, denominada como CVE-2017-0144 en el catálogo Common Vulnerabilities and Exposures, es debida a que la versión 1 del servidor SMB acepta en varias versiones de Microsoft Windows paquetes específicos de atacantes remotos, permitiéndoles ejecutar código en el ordenador en cuestión.

En concreto para aprovechar dicha vulnerabilidad WannaCry utiliza lo que se denomina como exploit que consiste en un fragmento de software, fragmento de datos o secuencia de comandos y/o acciones, que es utilizado con el objetivo de aprovechar una vulnerabilidad de seguridad de un sistema de información para conseguir un comportamiento no deseado del mismo. Ejemplos de comportamiento no deseado en el sistema son el acceso de forma no autorizada, la toma de control de un sistema informático, la consecución de privilegios no concedidos lícitamente y la realización de ataques de denegación de servicio.

En este caso el exploit utilizado por los creadores de WannaCry se llama EternalBlue y se supone que fue desarrollado por la Agencia de Seguridad Nacional de Estados Unidos, la famosa NSA, que tras usarlo a nivel interno, para quién sabe qué fines, fue filtrado por el grupo de hackers llamado The Shadow Brokers, que se hizo mundialmente famoso el verano de 2016 cuando aseguraron que habían hackeado a la mismísima NSA. Por lo tanto estamos ante un caso de como un «arma» desarrollada para el ciberataque es «robada» por un «ejército» enemigo para conseguir sus propios fines.

Tras la filtración por parte de los hackers de dicha vulnerabilidad y del exploit desarrollado para aprovecharla, Microsoft publicó en marzo de este año el parche de seguridad necesario para evitar dichos ataques. Un parche que pudieron descargar y utilizar aquellos usuarios de Windows suscritos a su sistema de actualizaciones, pero que no estaba disponible para aquellas versiones antiguas del sistema operativo, para la cual la empresa ya no ofrece soporte técnico. Tampoco utilizaron el parche aquellas empresas que consideran que dichas actualizaciones pueden afectar al correcto funcionamiento de sus sistemas informáticos, por problemas de compatibilidad entre el software propio de la empresa y el sistema operativo. Y en este punto es donde encontramos la razón por la que el ataque de WannaCry ha afectado de forma tan severa a grandes empresas como Telefónica, porque por cuestiones de funcionamiento interno no realizan las actualizaciones de seguridad cada vez que son desarrolladas por el fabricante, sino que tienen que realizar un proceso de verificación para evitar que al realizar la actualización no se rompa el software propio de la empresa.

En algunos segmentos internos de algunas redes, el software que corre en esos equipos necesita ser probado con anterioridad y el proceso de verificación y prueba de los parches no es tan rápido en los segmentos internos como en los externos porque el volumen de software interno suele ser mucho mayor y de mayor sensibilidad para la continuidad del negocio. Chema Alonso, Chief Data Officer en Telefónica

En cuanto al proceso de infección por medio del cual el ransomware WannaCry llegaba a los ordenadores que atacaba, sabemos que su su distribución se produjo con un dropper enlazado en un correo electrónico que no era detectado por muchos motores de antimalware. Aquí es donde debemos saber que un dropper es un programa que se ha diseñado específicamente para instalar el malware en el sistema informático de destino. Cuando el dropper se ejecuta y libera el malware en el ordenador o dispositivo, luego normalmente deja de ejecutarse porque su función primaria ha sido cumplida. Además los dropper suelen realizar acciones para confundir al usuario y hacerle creer que nada malo ha ocurrido, cuando en realidad de fondo ha instalado el programa maligno. En este caso Wannacry llegó a los ordenadores de sus primeras víctimas por medio de spam masivo a direcciones de correo electrónico con un enlace de descarga del dropper. Posteriormente se produjo la fase de propagación, en la que desde la primera máquina infectada se realizaba el escaneo de la red de área local o LAN de la empresa, en busca de equipos vulnerables para infectar a ese equipo también y continuar la infección.

Por lo tanto en lo que se refiere a su forma de propagación, WannaCry se comporta como un gusano informático, que es un tipo de malware que tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario. Los gusanos informáticos se propagan de ordenador a ordenador, pero a diferencia de los virus, tienen la capacidad a propagarse sin la ayuda de la acción de una persona. Lo más peligroso de los gusanos informáticos es su capacidad para replicarse en el sistema informático, por lo que un ordenador puede enviar cientos o miles de copias de sí mismo, creando un efecto devastador a gran escala. A diferencia de un virus, un gusano no necesita alterar los archivos de programas, sino que se encuentra en la memoria y se duplica a sí mismo. Los gusanos casi siempre causan problemas en la red, aunque sea simplemente consumiendo ancho de banda, mientras que los virus siempre infectan o corrompen los archivos del ordenador al que atacan.

En este punto ya podemos empezar a deducir cuáles son las primeras medidas de seguridad que se pueden adoptar para evitar que este tipo de ataques tengan un gran impacto en las empresas. En primer lugar ser muy cuidadosos a la hora de acceder al contenido que nos pueda llegar a través del correo electrónico, algo que si no es capaz de resolver el software antimalware instalado en nuestro ordenador, que consiste en un tipo de programa diseñado para prevenir, detectar y remediar software malicioso que pueda llegar a nuestros dispositivos informáticos, o los filtros antispam de nuestro correo electrónico, tendremos que resolver nosotros mismos, adoptando una actitud de mayor prudencia a la hora de gestionar dichos sistemas.

Además en cuanto a estrategia de prevención ante posibles ataques del estilo de WannaCry tenemos que preocuparnos especialmente por lo que se refiere a las copias de seguridad de los archivos que contienen nuestro ordenador, ya que es precisamente ese contenido el objetivo del ransomware. De esta forma si tenemos copias de seguridad actualizadas de nuestro trabajo, no tendremos la necesidad de pagar el rescate exigido por los atacantes, simplemente tendremos que restaurar el sistema, eliminando los programas informáticos que se han instalado en nuestro ordenador por medio de un antivirus o de forma manual.

Así explica el Instituto Nacional de Ciberseguridad de España cómo proceder para recuperarse del ataque de WannaCry: dependiendo de la importancia de los datos perdidos es recomendable realizar un clonado previo de los discos, por medio de una copia de la información del disco duro en otro soporte. El clonado es importante ya que si se quiere interponer una denuncia, todos los archivos serán necesarios para la investigación, además es muy probable que exista alguna herramienta capaz de descifrar los archivos en un futuro. Si dispones de una licencia de algún antivirus, también puedes contactar con su departamento de soporte técnico para que te indiquen la manera de proceder ya que muy probablemente tengan más información de otros usuarios afectados. Fruto de las investigaciones realizadas por el CERTSI de INCIBE, se ha comprobado que puede haber equipos en España infectados y para los cuales el malware no ha sido activado, para saber si estos nos afecta se pueden comprobar si algún equipo de una red está en esta situación haciendo uso del Servicio AntiBotnet.

También el INCIBE explica cómo actuar para recuperar los datos cifrados por el ransomware, ofreciendo un servicio gratuito de análisis y descifrado de ficheros afectados por ciertos tipos de ransomware denominado Servicio Antiransomware. Además recomienda poner la correspondiente denuncia de lo ocurrido ante las Fuerzas y Cuerpos de Seguridad del Estado.

Igualmente desde Telefónica, se está ofreciendo una herramienta llamada WannaCry File Restore, que consiste en un script de PowerShell, gracias al cual se pueden recuperar y restaurar los archivos temporales con extensión WNCRYPT, los cuales se crearon durante el ataque del ransomware. La herramienta únicamente funciona si el proceso del ransomware no ha finalizado, estando los archivos aún cifrados y la copia temporal no ha sido eliminada. Se trata de una versión Alpha, para cuya utilización requiere ciertos conocimientos de informática y se está trabajando en una versión ejecutable para Windows que será lanzada en los próximos días.

La historia de WannaCry se resume en cientos de miles de ordenadores atacados en cientos de países, algunas réplicas que aún se están propagando y sobre todo una llamada de atención a toda la humanidad, especialmente a las instituciones y empresas, que deben ver a partir de ahora la ciberseguridad como una de sus prioridades, en un mundo en el que si queremos aprovechar al máximo las posibilidades que nos ofrece la tecnología, también tendremos que ser conscientes de los riesgos que esto conlleva.

La ciberseguridad como oportunidad en el mercado laboral

En toda esta historia sobre WannaCry que acabamos de relatar ha habido un gran protagonista más allá del propio ransomware, se trata de Marcus Hutchins, un hacker británico de 22 años, que descubrió la forma de parar el ataque informático. Para conseguirlo estudió el código del virus y su funcionamiento, logrando encontrar un fallo que permitía detener su actuación. En concreto detectó que cuando WannaCry actuaba intentaba conectar con una dirección web cuyo dominio no estaba registrado, al recibir el mensaje de error el ransomware continuaba con su propagación. Lo que Marcus hizo entonces fue proceder a registrar ese dominio y por lo tanto el ataque paró. Los expertos en seguridad informática piensan que ese dominio era un kill switch, que es un código de autodestrucción que porta el virus y la forma en la que los atacantes se reservan la opción de detener el ataque, una especie de freno de mano con el que tener un mayor control sobre la propagación del ransomware.

Vale la pena conocer la historia de Marcus Hutchins, ya que comenzó a interesarse por la informática en el instituto, donde por lo general no sacaba buenas notas. Debido a los bloqueos de control parental, que le impedían acceder a los juegos de internet que más le divertían, empezó a interesarse por los filtros de seguridad, tema en el que se especializó creando un blog, lo cual le sirvió para ser contratado por la empresa de ciberseguridad Kryptos Logic, basada en Los Ángeles. Ahora Marcus, que en las redes sociales se identifica como MalwareTechBlog, ha sido contratado por la National Cybersecurity Center, la agencia británica de ciberseguridad

el héroe de la jornada, gastando apenas 10 dólares registró el dominio que desactiva el ataque… y encima humilde https://t.co/BzFwd8ErN8

— Bernardo Quintero (@bquintero) 13 de mayo de 2017

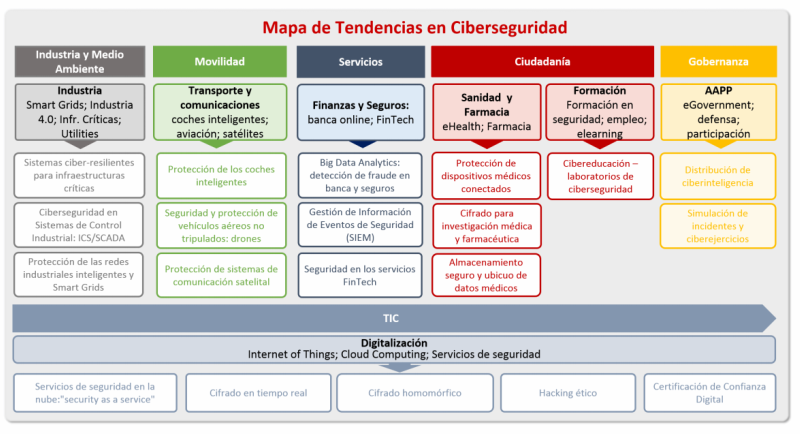

Marcus Hutchins es un buen ejemplo de la oportunidad que se abre en el mercado laboral para aquellas personas que decidan dedicarse a la seguridad informática, ya que en la industria se estima que será necesario contar con 2 millones de profesionales especializados en ciberseguridad en los próximos años, una cifra que irá en aumento al mismo tiempo que aumentará la integración de todo tipo de actividades con la tecnología. En primer lugar están siendo las instituciones públicas y las grandes empresas las que necesitan disponer de equipos especializados en asegurar la integridad de sus sistemas informáticos, para posteriormente necesitar a estos especialistas también las pymes, un ámbito en el que ya ha empezado a trabajar la empresa OnRetrieval que está creando un equipo de expertos en ciberseguridad que se especialicen en resolver los problemas que las pequeñas empresas puedan tener con su información y sus sistemas informáticos.

Si quieres trabajo hoy: estudia informática

Si quieres trabajo siempre: estudia SEGURIDAD informática#ciberataque cada vez irán a más— Andres Torrubia (@antor) 13 de mayo de 2017

La ciberseguridad como oportunidad para las startups

También las startups van a poder aprovechar esta gran oportunidad que supone velar por la seguridad del mundo digital, por ello vamos a conocer a continuación algunas de las iniciativas innovadoras en el ámbito de la ciberseguridad más interesantes que se están desarrollando en nuestro país:

Continuum Security es una startup española de Ciberseguridad que desarrolla un sistema experto para el análisis de los riesgos de seguridad en la arquitectura de las aplicaciones, llamado IriusRisk. Trabajan en proyectos de código abierto (BDD-Security) y colaboran activamente con OWASP, la iniciativa open source para determinar y combatir las causas que hacen que el software sea inseguro. En 2015 recibió el Premio a la Mejor Empresa Emprendedora de Ciberseguridad en España, otorgado por el INCIBE.

Xecretia es una startup fundada por Julio Pavón con el objetivo de desarrollar un teléfono enfocado a la seguridad, en el que se garantice la privacidad en las comunicaciones, protegiendo los datos de los usuarios y permitiendo utilizar los últimos avances tecnológicos frente a robos de información y ciberataques. El teléfono está basado en un OnePlus 3T, con un sistema operativo exclusivo XecretOs que tiene una protección total e integral del sistema Android bloqueando puertos y accesos que no sean seguros.

Electronic Identification ha desarrollado un software con el que ayudar a las organizaciones privadas y públicas en el tratamiento de la Identidad Digital y de la Integridad de los contenidos. A través de este software quieren convertirse en una pieza clave en la Transformación digital de cualquier organización privada y pública. Uno de sus productos es VideoID, la primera solución que identifica personas mediante vídeo en tiempo real con el mismo nivel de seguridad técnica y cumplimiento legal que la identificación presencial.

Countercraft ha sido fundada por David Barroso, Dan Brett y Fernando Branquehais, que cuentan con 1,1 millones de euros de inversión procedentes de los fondos Adara Ventures, Orza y Telefónica Open Future, para el desarrollo de un servicio de ciberseguridad basado en la contrainteligencia, a través de un producto que despliega máquinas, servidores, identidades y documentos que parecen reales a los atacantes, pero son trampas para los mismos.

Buguroo desarrolla su actividad en el ámbito de la ciberinteligencia con el objetivo de anticiparse a los atacantes y proteger mejor a los usuarios e infraestructuras. Para conseguirlo utilizan técnicas de análisis cognitivo y machine learning sobre una suite de soluciones dividida en dos áreas: bugFraud Defense, que aporta inteligencia para combatir el fraude online; y buguroo AppSec Platform, que aplica la inteligencia a las vulnerabilidades del software y de los activos de las empresas.

Techvolucion ha desarrollado una solución que permite identificar modelos y patrones en el fraude a través de inteligencia artificial de primer nivel, para resolución de problemas no complejos con grandes cantidades de datos, ejecutando inferencia de recomendación y predicción, insertable en cualquier proceso computacional.

Nacidas también en España o fundadas por españoles, pero que ya no pueden considerarse startups por haber logrado un tamaño considerable, encontramos empresas como:

Alienvault fundada por Julio Casal, ha logrado 118 millones de dólares de inversión para el desarrollo y comercialización de una plataforma de Gestión de Seguridad Digital Integrada que está diseñada para proporcionar y garantizar una defensa completa contra las amenazas de seguridad más recientes a un precio razonable, y enfocada especialmente a pequeñas y medianas empresas.

BlueLiv es uno de los principales proveedores de información y análisis de inteligencia personalizada sobre ciberamenazas para grandes empresas, proveedores de servicios y distribuidores de soluciones de seguridad. La plataforma basada en la nube trata una amplia gama de ciberamenazas con el objetivo de convertir los datos globales de alertas en inteligencia predictiva, sobre las que se pueda actuar, detectando, identificando y ayudando a parar las ciberamenazas.

Además de estar startups que acabamos de presentar seguramente en los próximos años irán surgiendo muchas más, ante la gran oportunidad que presenta la ciberseguridad para el desarrollo de nuevos servicios. En este aspecto es en el que trabaja Cybersecurity Ventures, el programa de aceleración internacional en ciberseguridad organizado por INCIBE y la Junta de Castilla y León. Del mismo modo en Reino unido desarrollan un programa por parte de la Agencia de Ciberseguridad e Inteligencia de Señales y Wayra UK enfocado a potenciar el desarrollo de nuevas tecnologías dirigidas a la protección del Reino Unido de ciberataques.

Tendencias en ciberseguridad

Utilizar la Inteligencia Artificial con el objetivo de detectar y evitar los fraudes informáticos es el trabajo que realiza la startup Fraugster, fundada por Max Laemmle, quien anteriormente fue fundador de la compañía de pagos Better Payment, y Chen Zamir, que trabajó cinco años en PayPal, han recaudado 5 millones de dólares para desarrollar un sistema de aprendizaje automático que puede analizar millones de transacciones por día y aprender con cada una de ellas. El algoritmo que han desarrollado es capaz de anticipar ataques fraudulentos incluso antes de que sucedan, reduciendo el fraude en un 70 por ciento en tan sólo 15 milisegundos. Para su funcionamiento utiliza datos de transacciones como nombre, dirección de correo electrónico, dirección de facturación y envío, latencia IP para medir la distancia real desde el usuario, tipo de conexión IP, distancia entre pulsaciones de teclas y la coincidencia de nombres de correo electrónico y más de 2.000 variables. Gracias a esta información pueden analizar la historia detrás de cada transacción y decidir con precisión qué transacciones son fraudulentas y cuáles no, con información de por qué se bloqueó o aceptó una transacción específica. Su objetivo último es lograr eliminar por completo el fraude en los pagos online gracias a que su motor de inteligencia artificial se reinventa con cada nueva transacción, por lo que puede llegar a ser imbatible en un futuro próximo.

La criptografía cuántica es el ámbito en el que trabaja empresa Security Innovation, con sede en Massachusetts, que recientemente ha recibido el impulso de la NSA. La startup trabaja con una nueva tecnología de encriptación llamada NTRU, desarrollada por cuatro matemáticos de la Universidad Brown y pensada para dar solución a la fuerte potencia descifradora de los ordenadores cuánticos. A este respecto el Instituto Nacional de Estándares y Tecnología de EEUU ha comunicado recientemente que las agencias gubernamentales deberían estar preparadas para cambiarse a lo que denominan la encriptación postcuántica para el año 2025, debido a lo rápido que está avanzando el desarrollo de la computación cuántica, impulsado por las importantes inversiones que están realizando al respecto empresas como Google, Microsoft e IBM. Otras empresas que trabajan en el ámbito de la seguridad postcuántica son Resilient adquirida por IBM en 2016 y EvolutionQ.

Utilizando blockchain la startup Blockstack quiere crear una nueva infraestructura centralizada en la que los mismos usuarios controlarán sus propios datos personales cuando hacen uso de internet, creando una especie de “universo paralelo” a la web, en la que la gente tendrá más control sobre sus propios datos. Para conseguirlo sus fundadores Ryan Shea y Muneeb Ali cuentan con más de 5 millones de dólares de financiación provenientes de importantes fondos de inversión como Union Square Ventures. La empresa trabaja en el desarrollo de un software que permitirá usar los sitios web, usando los navegadores ya existentes en los que se podrá realizar todas las actividades comunes, pero sin necesitar crear cuentas en cada web, sino utilizando una única identidad digital y contraseñas que quedan registradas y cifradas en blockchain.

Bonus

Además de todo lo aprendido en este artículo, gracias a WannaCry, puede ser interesante conocer otros conceptos relacionados con la seguridad informática que vamos a explicar a continuación.

Una Botnet o red zombi de ordenadores, es una red de robots informáticos o bots, que se ejecutan de manera autónoma y automática. El creador de la botnet puede controlar todos los ordenadores, servidores, o dispositivos infectados de forma remota. Estas redes son usadas en general para realizar ataques que generan dinero a sus controladores. Entre los usos más comunes de las botnet encontramos los ataques de denegación de servicio distribuidos (DDoS), el envío de Spam, la minería de bitcoins y el robo de bitcoins. Una de las botnet de las que más se ha hablado recientemente es Mirai que fue construida para infectar los dispositivos IoT, como son routers y cámaras IP, con el objetivo de utilizarlos para realizar ataques de tipo DDoS, como los realizados en noviembre de 2016 que dejaron fuera de juego algunas de las webs más importantes a nivel mundial.

Un ataque DoS o ataque de denegación de servicio es un ataque a un sistema de ordenadores o red informática, que causa que un servicio o recurso sea inaccesible a sus usuarios. Normalmente este ataque ocasiona la pérdida de la conectividad con la red por el consumo del ancho de banda o sobrecarga de los recursos computacionales del sistema atacado. Los ataques DoS se generan mediante la saturación de los puertos con múltiples flujos de información, haciendo que el servidor se sobrecargue y no pueda seguir prestando su servicio. Por lo tanto es denominado como denegación porque provoca que el servidor no pueda atender a la cantidad enorme de solicitudes que recibe. Por otro lado un ataque DDoS o ataque de denegación de servicio distribuido es el que se lleva a cabo generando un gran flujo de información desde varios puntos de conexión. La forma más común de realizar un DDoS es a través de una red de bots o botnet, siendo esta técnica el ciberataque más usual y eficaz por su sencillez tecnológica.

El Phishing o suplantación de identidad, es una forma de abuso informático que se comete mediante el uso de un tipo de ingeniería social y que se caracteriza por intentar adquirir información confidencial de forma fraudulenta. Esta información que se sustrae contra el interés del usuarios puede ser una contraseña, información detallada sobre tarjetas de crédito u otro tipo de información bancaria. El cibercriminal, conocido como phisher, se hace pasar por una persona o empresa de confianza, realizando una comunicación que parece oficial, por lo común un correo electrónico, o algún sistema de mensajería instantánea o incluso utilizando también llamadas telefónicas. Los casos más recientes de ataques a través de phishing han estado relacionados con el robo de contraseñas a los usuarios que utilizan Google Docs y las estafas a través de un supuesto regalo de cheques para comprar en conocidas tiendas o supermercados.

0-day o ataque de día cero es un tipo de ataque informático que se realiza contra una aplicación o sistema , con el objetivo de ejecutar un código malicioso, gracias al conocimiento de vulnerabilidades que, por lo general, son desconocidas para el fabricante del producto y por lo tanto también por los usuarios. Esto supone que aún no se ha solucionado la vulnerabilidad que aprovecha. Este tipo de exploit circula generalmente entre las filas de los potenciales atacantes hasta que finalmente es publicado en foros públicos. El ataque de tipo día cero está considerado como uno de los más peligrosos instrumentos de una guerra informática.

El spyware o programa espía es un tipo de malware que funciona recopilando información de un ordenador, para después transmitirla a una entidad externa sin el conocimiento del propietario del ordenador. Este término también es utilizado para referirse a otros programas que realizan diferentes funciones, como mostrar anuncios no solicitados, recopilar información privada, redirigir solicitudes de páginas e instalar marcadores de teléfono. Un spyware típico se autoinstala en el sistema afectado de forma que se ejecuta cada vez que se pone en marcha el ordenador, utilizando CPU y memoria RAM, reduciendo la estabilidad del ordenador, y funciona todo el tiempo, controlando el uso que se hace de Internet y mostrando anuncios relacionados. Los spyware, a diferencia de los virus, no se intentan replicar en otros ordenadores, por lo que funcionan como un parásito.

Etiquetas: WannaCry